Кражи данных происходят не из-за магии. Их делают возможными слабые соединения и невнимательность к деталям. HTTPS с корректным SSL-сертификатом закрывает главные дыры — шифрует трафик, подтверждает домен, фиксирует инциденты в открытых журналах. Но значок в адресной строке давно не все объясняет, поэтому нужен четкий алгоритм проверки.

В 2024 году более 93% веб-соединений перешли на TLS 1.3 — это быстрый и безопасный стандарт шифрования нового поколения. (The Cloudflare Blog)

Что такое HTTPS простыми словами

HTTPS — это HTTP поверх TLS. Сертификат подтверждает, что шифрованный канал установлен с владельцем именно этого домена. Он не «гарантирует честность сайта», но защищает от перехвата и подмены трафика в пути. Массовый переход на HTTPS закреплен статистикой: доля зашифрованного трафика в браузерах стабильно высока, что видно в отчете Google Transparency Report. (Google Transparency Report)

Мини-вывод. HTTPS обязателен, но недостаточен. Проверять нужно не только наличие шифрования, но и его качество.

Почему «замка» больше нет и что это меняет

Браузеры перестали делать акцент на «замке». В Chrome классическая иконка заменена на нейтральный значок настроек. Логика проста: безопасное соединение стало стандартом по умолчанию, а «замок» создавал ложное ощущение полной безопасности. (Chromium Blog)

Иконка больше не означает «сайт безопасен». Она лишь сигнализирует о параметрах соединения и доступе к настройкам приватности. (Chromium Blog)

Мини-вывод. Ориентироваться на одну иконку нельзя. Нужен пошаговый чек-лист.

Чек-лист быстрой ручной проверки в браузере

- Адрес начинается с https и домен написан без ошибок. Поддомены важны: login. и pay. — разные хосты.

- Информация о соединении. Клик по значку в адресной строке покажет, что соединение защищено, и даст ссылку «Сертификат» или «Безопасность сайта».

- Срок сертификата. Дата «действителен до» не просрочена. Короткие сроки выпуска — норма, индустрия перешла на автообновление. (Let’s Encrypt)

- Кому выдан. Поле Subject и SAN должны включать точный домен. Несоответствие — повод закрыть вкладку.

- Кто выдал. Надежные ЦС — Let’s Encrypt, DigiCert, GlobalSign и др. Массовая автоматизация у Let’s Encrypt — нормальная практика с полноценной проверкой домена и журналированием. (Internet Security Research Group)

- HSTS. Наличие политики «Strict-Transport-Security» исключает даунгрейд на http и укрепляет защиту первого захода. (MDN Web Docs)

Мини-вывод. Пять кликов хватает, чтобы отсечь большинство подделок на визуальном уровне.

Таблица инструменты глубокой проверки

| Задача | Что смотреть | Где проверить |

| Качество TLS | версии, шифросuites, ошибки | SSL Labs Server Test, раздел «Configuration» |

| HSTS и защита заголовками | Strict-Transport-Security, Content-Security-Policy | Security Headers, ответ сервера (MDN Web Docs) |

| Сертификат в журналах CT | наличие SCT, время публикации | Просмотр сертификата в браузере, CT-лог в деталях (groups.google.com) |

| Статус отзыва | OCSP stapling, «must-staple» | Детали соединения в браузере, ответы OCSP (blog.mozilla.org) |

| Принудительный HTTPS на первом визите | включен ли HSTS preload | HSTS Preload List (hstspreload.org) |

Мини-вывод. Публичные инструменты закрывают 90% кейсов без доступа к серверу.

Сертификат под микроскопом что важно в деталях

- SAN важнее CN. Современные браузеры проверяют список Subject Alternative Name. Там должен быть точный домен.

- SCT обязателен. Сертификат должен иметь один или несколько Signed Certificate Timestamp — доказательство публикации в журналах Certificate Transparency. Это снижает риск невидимой подмены. (groups.google.com)

- OCSP stapling ускоряет и защищает. Сервер «прикладывает» свежий статус отзыва к рукопожатию, экономит запросы и сохраняет приватность. (blog.mozilla.org)

- HSTS фиксирует «только HTTPS». Политика защищает от понижения протокола и атак типа SSL-strip. Для сильного эффекта домен вносят в preload-список браузеров. (hstspreload.org)

- TLS 1.3 — базовый стандарт. Он быстрее и безопаснее старых версий, массовая доля подтверждена метриками сети в 2024 году. (The Cloudflare Blog)

Переход на TLS 1.3 стал нормой индустрии — это заметно в телеметрии крупных сетей и браузеров. (The Cloudflare Blog)

Мини-вывод. В хорошем соединении сходятся три слоя — современный TLS, корректный сертификат и строгая политика браузера.

Развенчание мифа про «замок»

HTTPS не делает сайт «честным» автоматически. Мошенники давно используют бесплатные сертификаты и копируют дизайн легальных страниц. По данным отраслевых отчетов 2024–2025 годов, значимая доля фишинговых страниц работает по HTTPS, что усложняет визуальную проверку и требует внимательности к домену и политике безопасности. (APWG)

Шифрование — это не индульгенция доверия. Проверяется контекст и домен.

Пошаговая методика для продуктовых команд и аудитора

- Инвентаризация доменов. Список всех FQDN, включая платежные и вспомогательные.

- Автовыпуск и автообновление. ACME-клиент, короткий срок действия сертификатов, мониторинг просрочек. (Internet Security Research Group)

- Жесткая политика транспорта. Включить HSTS с параметрами includeSubDomains и preload, отправить домен в список. (hstspreload.org)

- Принудительный CT. Проверять наличие SCT в цепочке, мониторить логи на неожиданные выпуски. (groups.google.com)

- OCSP stapling. Включить stapling и следить за «freshness» ответа. (blog.mozilla.org)

- Регулярный пентест TLS. Прогон через SSL Labs, устранение слабых шифросхем и уязвимостей конфигурации.

Без автоматизации и наблюдаемости даже хороший периметр быстро деградирует.

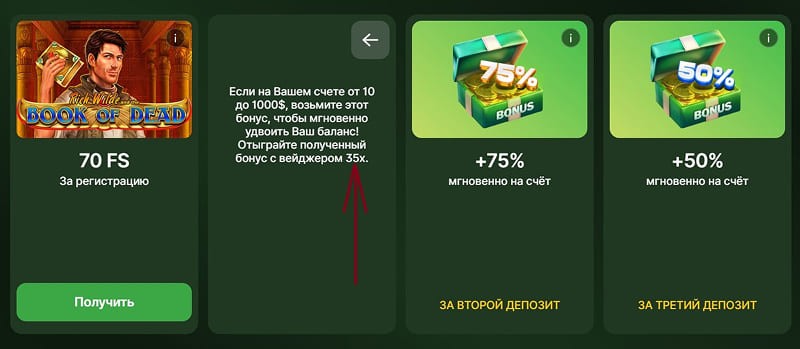

Как проверить сайт на примере подхода брендов уровня Riobet Casino

Площадки, которые строят доверие, публично применяют набор практик: принудительный HTTPS, корректные сертификаты от признанных ЦС, наличие HSTS и публикация сертификатов в CT-журналах. Такой подход сокращает окно атак на первом визите и упрощает аудит: браузер сразу видит строгие заголовки и валидные SCT.

Мини-вывод. Упор на стандарты и прозрачность делает проверку соединения быстрой и предсказуемой.

Сигналы риска у страницы платежа

- Домен отличается одной буквой от привычного написания.

- Сертификат выдан вчера и действует минимально, тогда как бренд существует давно.

- Нет HSTS и других защитных заголовков.

- Браузер показывает предупреждения или скрывает данные о сертификате.

- Переадресации прыгают между несколькими доменами.

Отраслевые отчеты фиксируют рост фишинга через ссылки и QR — HTTPS сам по себе не спасает от социальной инженерии. (IT Pro)

Мини-вывод. Техническая проверка и гигиена поведения должны идти вместе.

Цифры и факты которые стоит знать

- Масштаб HTTPS растет год к году по данным Google Transparency Report. (Google Transparency Report)

- Let’s Encrypt за 2024 год выпустил рекордные объемы сертификатов, закрепив автообновление как отраслевой стандарт. (Internet Security Research Group)

- Доля TLS 1.3 доминирует в мировом трафике; в 2024 году фиксировались даже пилоты пост-квантовых связок поверх TLS 1.3. (The Cloudflare Blog)

Мини-вывод. Нормой стала «современная» криптография по умолчанию, а не исключение.

Сводная таблица признаков надежного соединения

| Признак | Что хорошо | Что плохо |

| Протокол | TLS 1.3 | Старые версии TLS |

| Сертификат | Домен в SAN, валиден, с SCT | Несоответствие домена, нет SCT |

| Политика | HSTS с preload | Без HSTS |

| Отзыв сертификата | OCSP stapling работает | Нет stapling, ошибки статуса |

| Заголовки | CSP, X-Frame-Options, X-Content-Type-Options | Отсутствуют защитные заголовки |

Совпадение всех «зеленых» пунктов — хороший индикатор зрелой безопасности.

HTTPS обязательный базовый слой, а не индульгенция доверия. Он шифрует канал и подтверждает домен, но не снимает необходимость проверки содержимого и доменного контекста. (Google Transparency Report) Сильная связка выглядит так — TLS 1.3, корректный сертификат с SCT, HSTS с preload, OCSP stapling, строгие заголовки. (The Cloudflare Blog) Практика брендов уровня Riobet Casino показывает ценность прозрачности. Чем проще проверить соединение и сертификат, тем быстрее формируется доверие и тем ниже риск атак на периметре.

Понимание механики HTTPS превращает проверку безопасности в рутину из пары минут — и это лучшая инвестиция времени в защиту данных сегодня.

Материал носит информационный характер. Упоминание Riobet Casino используется как пример практики построения прозрачной защиты соединения.